طراحی امنیت شبکه

نویسنده: نیکو

تاریخ انتشار:1401/02/31 00:00

طراحی امنیت شبکه شامل دو فناوری سخت افزاری و نرم افزاری میشود که مانع نفوذ به بخشهای مختلف در شبکه می شود و بطور کلی دسترسی به شبکه را مدیریت مینماید. در طراحی امنیت شبکه برای مقاوم سازی در برابر هر نوع حمله باید تمام اجزا به صورت ایمن طراحی شوند که روش های امنیتی شبکه متفاوتی نیز وجود دارد.

شبکه ایمن و قوی اساس یک سازمان ایمن است. بدون زیرساخت قوی برای شبکه، سایر اقدامات امنیتی بی اثر خواهند بود. پیادهسازی یک سیستم امنیت شبکه کارآمد، نیاز به طراحی مناسب بر اساس مبانی و اصول طراحی امنیت شبکه دارد. طراحی امنیت شبکه، به عنوان اولین سپر حفاظتی برای منابع شبکه در مقابل تهدیدهای امنیت شبکه مطرح میگردد. طراحی امنیت شبکه شامل دو فناوری سخت افزاری و نرم افزاری میشود که مانع نفوذ به بخشهای مختلف در شبکه می شود و بطور کلی دسترسی به شبکه را مدیریت مینماید. در طراحی امنیت شبکه برای مقاوم سازی در برابر هر نوع حمله باید تمام اجزا به صورت ایمن طراحی شوند که روش های امنیتی شبکه متفاوتی نیز وجود دارد.

مبانی طراحی امنیت شبکه

طراحی امنیت شبکه نوعی معامله محسوب میگردد زیرا پیاده سازی عملیاتی اصول طراحی و استقرار امنیت شبکه دارای پیامدهای هزینه ای شدید است که تصمیمات را به بودجه وابسته می نماید. یکی از نکات قابل توجه این است که ارزش دارایی محافظت شده باید با هزینه طراحی امنیت شبکه و استقرار آن متناسب باشد. مفهوم اساسی طراحی امنیت شبکه که پایه و اساس معماری امنیتی یک سازمان را در بر میگیرد، چهار حوزه مهم را پوشش می دهد که شامل امنیت فیزیکی، کنترل دسترسی، احراز هویت و پاسخگویی(قابلیت حسابرسی از عملکرد سیستم) است. پیاده سازی و اجرا هر بخش از مبانی امنیت شبکه ناشی از نیاز به انجام اقدامات عملی بمنظور محافظت از زیرساخت شبکه از دسترسی، تخریب و افشای غیرمجاز است. شش رویکرد طراحی امنیت شبکه مطرح میگردد که در ادامه به بررسی آنها میپردازیم.

تقسیم بندی امنیت شبکه

بخشبندی یا تفکیک سازی شبکه مبتنی بر این ایده است که اثرات یک رخداد و حمله امنیتی را به بخش های کوچکتر، محدود کند. این روش شامل سیاستهایی از جمله لیست کنترل دسترسی (ACL)، فایروال داخلی و پیکربندی شبکه محلی مجازی (VLAN) است.

این نوع طراحی امنیت شبکه وپیاده سازی های آن به کاهش تأثیر حملات سایبری و کاهش آسیب به بخش خاصی از شبکه کمک می کند. با این حال، نه تنها این پیاده سازی ها پیچیده و پرهزینه هستند، بلکه به طور کامل در برابر تهدیدهای امنیت شبکه موثر نیستند.

به عنوان مثال، بسیاری بر این باورند که استفاده از VLAN های مختلف در بلوک های CIDR(مسیریابی بین دامنه بدون کلاس) متفاوت می تواند سبب ایجاد تفکیک سازی بهینه گردد، اما باید به این نکته توجه داشت که VLAN ها معمولاً به طور کامل از یکدیگر جدا نمی شوند. بطور کلی حتی اگر از VLAN1 برای پروتکل خاصی استفاده گردد، احتمال وجود چندین زیرشبکه در VLAN1 وجود دارد.

اجرای سیاست های امنیتی

توسعه و اجرای سیاستها و کنترلهای امنیتی، سازمانها را قادر میسازد تا تهدیدها و حملات مخرب را شناسایی نمایند. بطور کلی این رویکرد طراحی امنیت شبکه در سه بخش بیان میشود:

- اولین گام تجزیه و تحلیل طراحی سیستم بر اساس ابزارهای کلیدی مانند فناوری سخت افزاری، نرم افزاری و تخمین تهدیدات و حملات است.

- گام بعدی تشخیص تخلفات است. هنگامی که مقررات خط مشی به طور واضح مشخص گردیده باشد، برای مدیر شبکه تشخیص رفتار نامشخص و مشکوک، بررسی حوادث بلادرنگ و نگهداری سوابق چنین مواردی راحت ترخواهد بود.

- در گام آخر اقدامات در برابر نقض کننده سیاستها است که سیاست امنیتی محلی نامیده می شود و در بر گیرنده شیوههای کنترل و احراز هویت است.

هنگام توسعه خط مشی باید لیست کنترل دسترسی (ACL)، قوانین فایروال، کنترل برنامه ها و سیاست مسدود کردن فایلها در نظر گرفته شود. امروزه شرکت ها به طور گسترده از حدود 1000 برنامه کاربردی مختلف در فعالیت های روزمره خود استفاده می کنند و هر برنامه نیز دارای خطرات امنیتی خاص بوده که به راحتی گزینه های بیشتری برای سوء استفاده هکران از این آسیب پذیری،در جهت دسترسی به سیستم هدف فراهم می نماید.

دسترسی به شبکه داخلی سازمان ها و اختلال در امنیت شبکه از راه هایی همچون انتقال بدافزار از طریق ایمیل، USB ها و دانلود از وبسایت ها امکان پذیر است. هکرها همچنین از باگ ها و شکاف های برنامه نویسی در برنامه های وب نصب شده بر روی سیستم هدف بمنظور دسترسی به شبکه یا برای دریافت اطلاعاتی مانند شماره کارت اعتباری استفاده میکنند.

داشتن یک سیاست یا خط مشی امنیتی برای ایمن نگه داشتن زیرساخت شبکه ضروری است، چرا که با هر فناوری جدید، رویکردهای امنیت شبکه و تکنیک های هک همزمان با هم در حال پیشرفت و توسعه هستند.

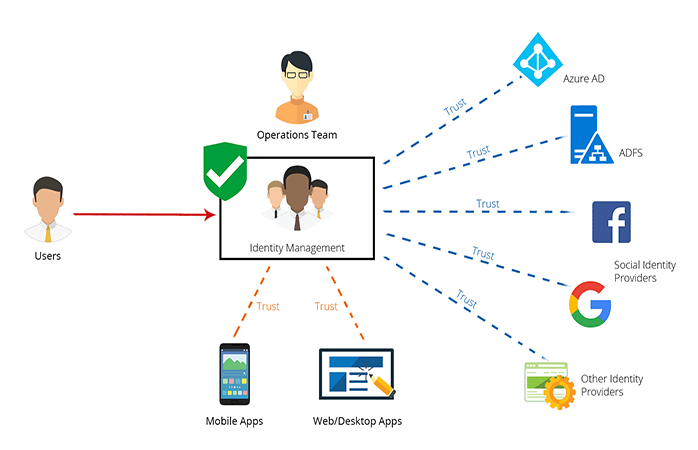

شناسایی و تصدیق در امنیت شبکه

این رویکرد در طراحی امنیت شبکه در مورد تعیین اعتبار یک موجودیت یا کاربر به منظور دسترسی به یک منبع در شبکه است. مصداق آن کارت شناسایی است که سازمان ها برای کارمندان خود کارت صادر میکنند و کارمند با ارائه آن و در صورت تصدیق هویت، امکان ورود به آن سازمان را پیدا میکند. هویت و تصدیق نیز براساس این مفهوم مطرح میگردد.

دو اصل در هویت و تایید مطرح میگردد که معمولاً برای ایمن سازی زیرساخت شبکه اعمال می شود: تصدیق مستقیم و تصدیق شخص ثالث.

تصدیق مستقیم: برای ایجاد یک شبکه ارتباطی امن بین دو طرف قابل اطمینان است. در این روش یک موجویت تمام احراز هویت را برای موجودیت دیگر انجام می دهد. از آنجایی که هیچ تفویض اختیاری وجود ندارد، تمام اعتبارسنجی ها مستقیماً توسط CA (مرجع صدور گواهی) انجام می شود. در نظر داشته باشید اجرای یک مدل امنیت تایید مستقیم هم پیچیده و هم پرهزینه است. این رویکرد اصولا توسط موسسات مالی، از جمله بانک ها و شرکت های بیمه استفاده می شود.

تصدیق شخص ثالث: این روش رابطه مطمئن بین دو نهاد را بررسی می کند که یک رابطه مشترک با شخص ثالث دارند که قابل اعتماد بودن هر یک از طرفین را تضمین می کند. برای درک بهتر این موضوع می توان بانک و مشتریان را در نظر گرفت که در این رابطه بانک شخص ثالث بوده و طرفین نیز مشتری و برنامه خرید هستند.

در یک شبکه بزرگ، تعداد زیادی کاربر وجود دارد که روابط شخصی خود را به اشتراک نمی گذارند و رمزنگاری کلید عمومی برای همه کاربران قابل دسترسی است. کاربران به کلید عمومی اعتماد دارند چرا که توسط سازمان خود در دسترس قرار گرفته است.

بمنظور ایجاد امنیت شبکه قوی براساس رویکرد هویت و تصدیق، سازمانها از سیستمهای احراز هویت چند عاملی استفاده میکنند که در آن برای دسترسی یافتن کاربران باید حداقل برای دو روش مانند رمز عبور/ پین و توکن ، مدارک هویتی ارائه کنند. از جمله مکانسیمهای تایید اعتبار می توان به رمز OTP (گذرواژه یکبار مصرف)، گواهیهای دیجیتال و آدرسهای IP معتبر اشاره نمود.

مدیریت و نظارت امنیتی

برای بررسی اتفاقات معماری و طراحی امنیت شبکه ضروری است که قابلیتهایی در حوزه نظارت امنیتی ایجاد شود. مدیریت و نظارت باید از کل زیرساخت شبکه باشد و از طریق ابزارهای تحلیلی پیشرفته حاصل گردد. نظارت از طریق روشهای زیر قابل دست یابی است:

جزئیات لاگین:

لاگها گزارش هایی از تراکنش کاربر در شبکه است. در زیرساخت شبکه طیفی از عناصر وجود دارد که لاگها را تولید میکنند، مانند روترها، سوئیچها، پایگاههای داده و غیره. ثبت جزئیات می تواند به تشخیص رفتارهای غیرمجاز یا هر گونه تهدید بالقوه در شبکه کمک کند.

ترافیک:

دسترسی به جریان ترافیک مانند آدرس IP مبدا و مقصد، پروتکل، و پورت های مبدا و مقصد می تواند اطلاعاتی در مورد ترافیک شبکه ارائه دهد.

DNS:

نظارت بر پرس و جوهای DNS بازگشتی، مانند پرس و جوهای ایجاد شده در دامنه های ناشناخته یا هرگونه تغییر غیرعادی در فعالیت DNS ناشی از حملات DDoS خروجی یا ورودی مانند نشت داده های DNS و به خطر افتادن ماشین ها و بدافزارها را می تواند نمایان سازد. هدف از نظارت، تجزیه و تحلیل ارتباط بین دو سیستم است.

زمینه سازی

با داشتن دید و نظارت، اطلاعاتی در مورد حوادث یا تغییرات در الگوهای ترافیک به دست می آید اما درصورتی که زمینه را به رویدادها اضافه نکنید، این اطلاعات کمک چندانی به شما برای عملکرد بهتر نخواهد کرد. بعنوان مثال اگر متوجه شدید که تعدادی از سیستمهای کامپیوتری همزمان شروع به برقراری ارتباط میکنند این نشانهای از ترافیک باتنت است.

باتنتها برای کمپین های کلاهبرداری، باجافزارها، ارسال هرزنامه یا سرقت دادهها استفاده میشوند. بطورکلی اگر دو سرور که قبلا هرگز با هم ارتباط برقرار نکرده بودند، شروع به برقراری ارتباط کنند نشان دهنده وجود بدافزار است.

در حال حاضر زمینه سازی برای هر جزء از طراحی امنیت شبکه که نیاز به مشاهده برنامه های امنیتی برای تجزیه و تحلیل عمیق دارد، اعمال میشود. بدون پشتیبانی از تکنولوژی پیشرفته اطلاعات امنیتی و مدیریت رویداد (SIEM) که نظارت بلادرنگ، اعلان رویدادها و سایر جزئیات لاگهای داده را ارائه میدهد، امکانپذیر نخواهد بود که البته هزینه در بر خواهد داشت.

انعطاف پذیری

ایجاد انعطافپذیری امری ضروری است زیرا که امنیت سایبری بدون استفاده از ابزارهای پیشرفته و سیاستهای مفید نوشته شده، غیرممکن خواهد بود. امنیت شبکه باید به این سمت سوق یابد که به گونهای زیرساخت شبکه طراحی شود تا بتواند زمان نقض امنیت شبکه را پیش بینی کند.

به منظور انعطافپذیری شبکه، دو ابزار امنیتی با قابلیت دسترسی بالا (HA) به عنوان واحدهای اولیه و ثانویه مطرح میشوند که در آن دو فایروال یکسان برای اتصال ثابت و افزایش حفاظت پیکربندی شدهاند. بنابراین در صورتی که واحد اولیه از کار بیفتد، واحد ثانویه مسئولیت را بر عهده می گیرد.

یکی دیگر از راههای ایجاد انعطافپذیری، طراحی یک معماری شبکه است که بتواند در برابر حملات DoS/DDoS مقاومت کند. این روش از طریق افزایش پهنای باند سرور امکان پذیر است.

به عنوان مثال اگر آدرس IP به طور ناگهانی ترافیک سنگینی را تجربه کند که سیستم را درگیرکند و اندازه حمله از نظر پهنای باند لینک بین کاربر و ISP/ISP های کاربر کمتر باشد، در این صورت زمان بیشتری برای کاهش خطرات خواهد بود. امروزه، برخی از فایروال ها دارای ویژگی های کاهش دهنده DoS/DDoS مانند Syn Cookies هستند، اما قبل از اعمال این روش باید همه چیز به دقت ارزیابی شود.

در این مقاله بیان شد که در حین توسعه یک استراتژی طراحی امنیت شبکه و استقرار آن، عوامل متعددی باید در نظر گرفته شود که هر کدام هزینه ای مرتبط با خود دارند. پیاده سازی هر کدام از این روشها نیاز به تجزیه تحلیل شبکه سازمان و اهمیت بخشهای اطلاعاتی دارد تا هم شبکه ایمن باشد، هم عملکرد درست داشته باشد و از نظر هزینه هم برای سازمان به صرفه باشد.

پیشگام رایان نیز خدمات مبتنی بر شبکه از جمله راه اندازی و نگهداری زیرساخت، امنیت شبکه، سیستم های بکاپ گیری بصورت محلی و ابری، راه اندازی رایانش ابری درون سازمانی و عمومی، راه اندازی سیستم های اتوماسیون شبکه و شبکه های مبتنی بر SDN را ارائه می نماید.